Simuladores de Redes

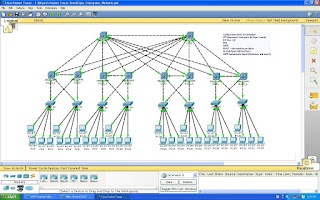

Simuladores de Redes Lista Simuladores de Redes e Suas Particularidades Se Você quer aprender redes sem o usar os equipamentos físicos como roteadores, switchs, hubs, servidores, repetidores entre outros dispositivos pois não tem acesso aos mesmos então fique de olho na lista de programas que podem ajudar você a se tornar um grande profissional de redes sem ter acesso a estes dispositivos de rede. 1 - Cisco Packet Tracer O Cisco Packet Tracer e um dos softwares mais falados e mais utilizados pelos profissionais que querem aprender a configurar uma rede a partir do zero, Com esse programa podemos criar diversos tipos de redes com conexão entre computadores, switchs, roteadores, servidores, dispositivos IOT, Arduinos alem disso dentro do programa podemos testar o envio de pacotes entre os dispositivos da própria rede. O Cisco Packet Tracer pode ser baixado gratuitamente porem ele foi criado com o intuito de treinar os profissionais para certificação pela CCNA ou instituições associadas (